¿Conoces DDOS? DDOS son las siglas de Distributed Denial Of Service, que es un ataque cibernético que se basa en inundar la computadora del servidor enviando paquetes continuamente en un futuro cercano e incluso simultáneamente por más de una computadora host hasta que no se pueda acceder nuevamente a la computadora del servidor. DDOS o Denegación de servicio distribuida si se interpreta en indonesio, significa un ataque en forma de negación distribuida.

Ataque DDOS

Definición de ataque DDOS

Con el avance de las técnicas de seguridad de redes y sistemas, hacer DDOS es actualmente una técnica muy popular utilizada por los piratas informáticos para derribar un sistema. Dado que no pueden ingresar a un sistema que está demasiado protegido, la mejor manera de apagar el servidor es atacarlo con paquetes continuos de datos. Al usar la técnica de ataque DDOS, la computadora del servidor atacado experimentará una sobrecarga porque la carga del servicio realizado no se puede acomodar nuevamente.

Pero lo que necesita saber es que, aunque un ataque DDOS solo requiere una técnica simple, esta técnica no siempre tiene éxito en derribar un servidor, porque un ataque DDOS depende en gran medida de la capacidad del servidor para acomodar solicitudes y sistemas de seguridad como Los cortafuegos pueden detectar solicitudes sospechosas o no. Al igual que hacer un ataque DDOS en un dominio ordinario de propiedad privada, sin duda caerá más rápido que hacer un ataque DDOS en un dominio de Google, incluso podría ser un ataque DDOS en Google, solo una pérdida de tiempo. hora.

Ataque DDOS

Porque, por supuesto, el servidor utilizado por Google podrá acomodar muchas solicitudes, porque desde el principio Google se creó para atender a muchos usuarios al mismo tiempo, es diferente si realiza un ataque DDOS en un servidor pequeño como un servidor. en una oficina del gobierno, etc., si se hace esto, el servidor de la agencia dejará de funcionar rápidamente, siempre que el servidor no pueda detectar solicitudes sospechosas y las capacidades del firewall utilizadas no sean sensibles a los paquetes de datos entrantes.

Cómo funcionan los ataques DDOS

Como se mencionó anteriormente, el concepto de un ataque DDOS es enviar paquetes de datos continuamente sin detenerse para que inunde el tráfico de red en la computadora del servidor que es el objetivo de un ataque DDOS, el uso de técnicas de ataque DDOS se divide en tres tipos, como sigue a continuación Hay tres tipos de técnicas de ataque DDOS que se usan comúnmente en la actualidad:

-

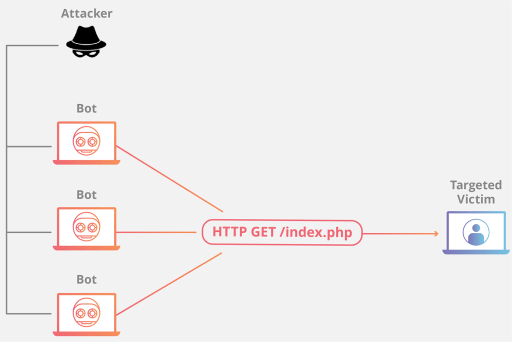

Solicitud de inundación, es una táctica de ataque DDOS que realiza la entrega solicitud continuamente por lo que inunda el tráfico de la red, por lo que otros usuarios que también están solicitando el servicio no pueden ser atendidos por el servidor.

Inundación de tráfico, es una técnica que funciona de la misma manera que la inundación de solicitudes, pero lo que hace la diferencia es el paquete que se envía, si la solicitud de inundación enviada es una solicitud, en la técnica de inundación de tráfico se envían los datos, para que otros usuarios no puedan ser servido

Configuración de grietasLa forma en que funciona esta técnica de ataque DDOS es cambiar la configuración y dañar el sistema e incluso los componentes del servidor para que el servidor no pueda volver a realizar los servicios, pero esta técnica se usa muy raramente, porque es bastante difícil de hacer, solo ciertos la gente puede hacerlo con esta técnica.

Si observa la capa OSI, existe una técnica de ataque llamada DDOS de capa de aplicación, este tipo de ataque es ligeramente diferente de las tres técnicas anteriores, si en la explicación anterior tiene un tipo de ataque de ‘envío’ si el DDOS de capa de aplicación El ataque en realidad ‘toma’ recursos del servidor de destino. Esto hace que el servidor se bloquee, además, el ataque no solo realiza solicitudes, sino que también ejecuta comandos de consulta SQL, por supuesto, el servidor experimentará una acumulación de carga excesiva.

Capa de aplicación DDOS

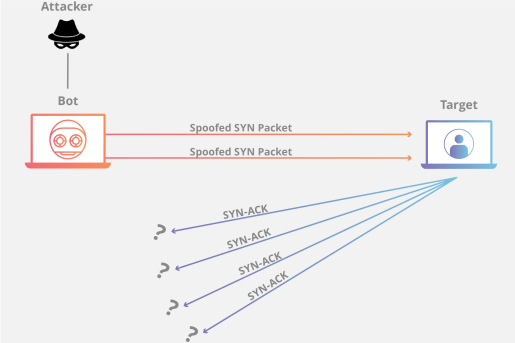

Si bien el protocolo DDOS tiene una técnica de ataque mediante el envío continuo de paquetes SYN en forma de una gran cantidad de falsificaciones de direcciones IP, esto hará que el servidor ejecute el proceso de conexión cuando haya una conexión entrante. Al igual que otras técnicas DDOS, la técnica del protocolo DDOS también hace que la computadora del servidor se sobrecargue porque no puede atender todas las solicitudes.

Protocolo DDOS

Después de conocer la cantidad de técnicas DDOS existentes, ¿cómo encontró realmente esta técnica mortal en forma de ataque a un servidor como este? El inicio de DDOS Attacker se produjo en 1996 cuando se denominó un ataque SYN Flooding Attack que tenía como objetivo explotar el protocolo. Protocolo de control de transferencia (TCP). La historia es la historia temprana de cómo DDOS parecía ser un ataque para matar o el término genial para ‘apagar’ la computadora del servidor, por lo que no puede realizar servicios nuevamente.

Esa es una explicación completa del significado de DDOS acompañada de varias técnicas de cómo funciona DDOS que son populares hoy en día, con suerte con este artículo para aquellos de ustedes que tienen un campo de trabajo en el campo de TI para comprender y comprender varios tipos de ataques DDOS. en los servidores de la computadora, para que puedas anticiparte si realmente te sucede.

Porque la mejor manera de lidiar con los ataques DDOS de los vándalos es aumentar la seguridad de la red que aplica al servidor de la computadora, además de eso, también debe mejorar el servidor para que sea más receptivo y receptivo a los paquetes de datos sospechosos, para que no todos los paquetes de solicitudes y datos se pueden recuperar.