El equipo de investigación de malware de Check Point ha descubierto una nueva pieza de malware, llamada OSX/Dok. Afecta a todas las versiones de macOS y está firmado con un certificado de desarrollador válido autenticado por Apple, al menos por ahora. El malware Dok también es el primero en propagarse en una campaña generalizada de phishing por correo electrónico.

El malware DOK se propaga

Una vez que su Mac está infectada con OSX/Dok, los piratas obtienen acceso a todas sus comunicaciones, incluso si están encriptadas con SSL. Esto significa que el tráfico web HTTPS de su navegador ya no es privado y los piratas informáticos pueden verlo.

Esto se logra obligando en secreto a su Mac a enrutar su tráfico web a través de un servidor proxy malicioso. Check Point descubrió que se dirige principalmente a usuarios europeos de Mac. Se obtuvo un correo electrónico que fue enviado a una persona en Alemania. El mensaje de phishing le decía a la persona que había “supuestas inconsistencias en sus declaraciones de impuestos”.

Detalles técnicos

El malware OSX/Dok se ha visto contenido dentro de un archivo ZIP llamado Dokument.zip. Fue firmado por “Seven Muller” el 21 de abril de 2017 y el paquete se llama Truesteer.AppStore.

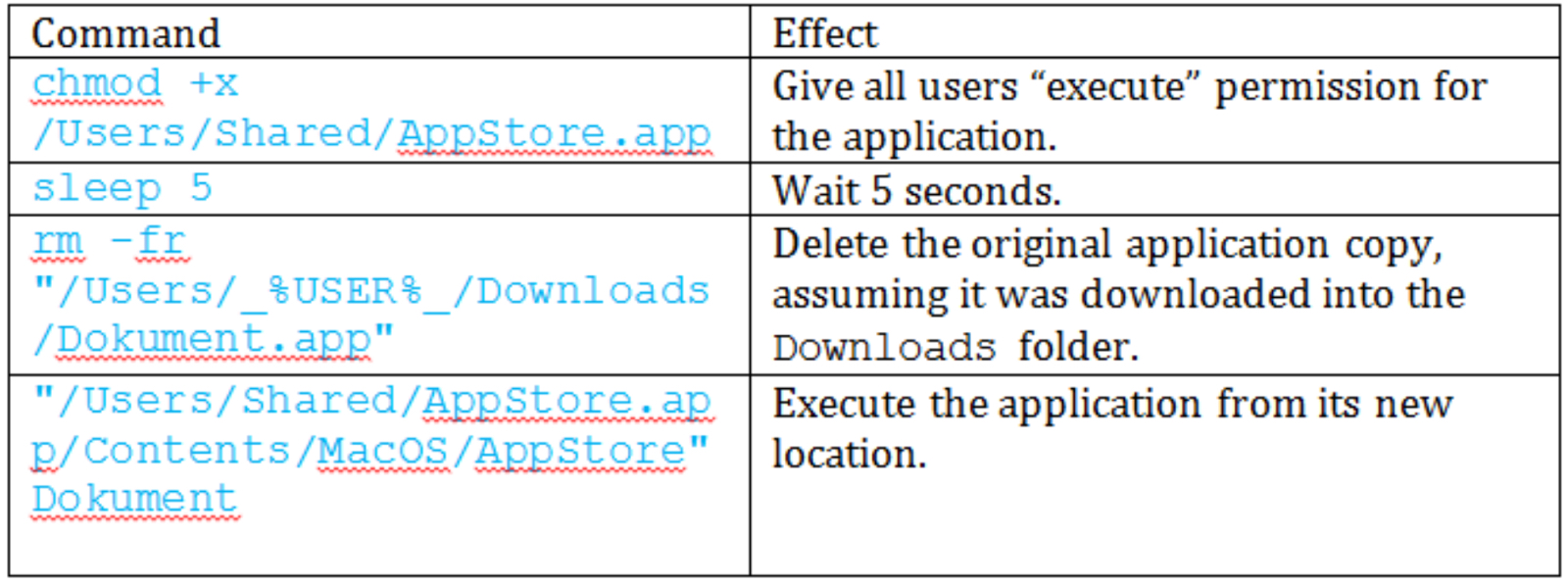

Cuando el usuario ejecuta el malware, se copia a sí mismo en /Users/Shared/ y ejecuta ciertos comandos de shell como se ve en la imagen a continuación.

Ella ejecutará comandos

Ella ejecutará comandosCrea un mensaje emergente que dice que el paquete está dañado y no se puede abrir. Si existe un elemento de inicio de sesión llamado AppStore en la configuración, DOK lo elimina y se agrega como un elemento de inicio de sesión. Permanece persistente en los arranques hasta que termina de instalar su carga útil.

Luego, crea una ventana que aparece encima de todas las demás ventanas. Afirma que se ha identificado un problema de seguridad y que el usuario debe instalar una actualización de macOS. Hasta que ingrese su contraseña de administrador para instalar la actualización, no le permitirá cerrar la ventana ni usar su Mac de ninguna manera.

DOK luego instala ciertos paquetes de software utilizando sus privilegios de administrador. Cambia la configuración de su red e instala un nuevo certificado raíz para que su tráfico web pase a través de un proxy bajo el control de los piratas informáticos.

Después de todo esto, cada vez que navega por la web, su navegador solicita a la página web del atacante a través de TOR la configuración del proxy. Luego, el tráfico del navegador se redirige a través del proxy, y el pirata informático ejecuta un ataque de intermediario y puede hacerse pasar por sitios web reales con sitios falsos.

Certificado firmado

En el momento de escribir este artículo, este malware está firmado con un certificado válido de Apple. No es probable que dure mucho tiempo, y cuando Apple revoque el certificado, será mucho más difícil para los usuarios de Mac instalar este malware.