Como hemos comentado en artículos anteriores, el malware se ha convertido en una gran fuente de dinero. Dado que el ransomware, los registradores de pulsaciones de teclas, los troyanos bancarios y los criptosecuestradores proporcionan grandes ingresos a sus desarrolladores, es importante que codifiquen sus errores para que sean lo más resistentes posible. Con un antivirus gratuito que compite (¡e incluso supera!) al software pago, sube el nivel de seguridad.

Los piratas informáticos tienen un truco bajo la manga para eludir las suites de seguridad. El antivirus se basa en “firmas” para detectar si un programa es malicioso o no. Cuando se detecta un nuevo virus, su firma se registra y se envía al software antivirus de todos los demás para ayudarlos a detectarlo. En cierto modo, la firma es la huella del virus en un registro policial; Una vez que se ha “atrapado”, se informa a todos los demás que eliminen este software malicioso tan pronto como aparezca.

Pero, ¿y si un desarrollador puede cambiar la firma del virus? De esta forma, no será detectado aunque el antivirus tenga un registro de huellas dactilares anteriores del software malicioso. Esto significa que no tiene que descartar el código una vez que se ha detectado; simplemente hace un nuevo disfraz. Esto es exactamente lo que hace el malware polimórfico y metamórfico, y su futuro con IA puede significar que algunas cepas desagradables se están propagando por Internet.

Malware polimorfo

El malware Polymorph tiene un “núcleo” que siempre hace lo mismo, sin importar cuántas veces cambie. Siempre realiza las mismas acciones y siempre ataca de la misma manera, pero continúa cambiando el resto de su código para mantener las pistas actualizadas. El malware polimórfico puede ser un poco más fácil de identificar que sus hermanos metamórficos, ya que el kernel se puede olfatear para identificar el malware.

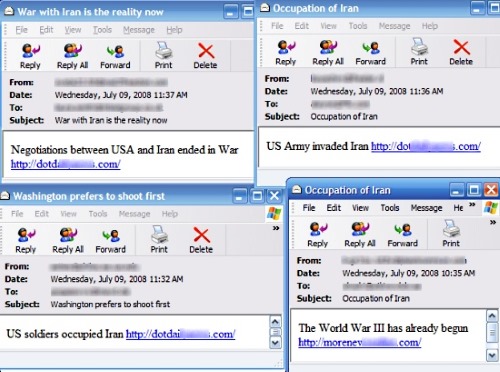

Un ejemplo de malware polimórfico en la naturaleza es Storm Worm. Llegó al sitio en 2007 y recibió su nombre porque su método original de ataque era enviar un correo electrónico con el asunto “230 muertos cuando la tormenta atacó Europa”. Una vez que la víctima estaba infectada, su computadora generaba una nueva variedad de malware cada 30 minutos y la enviaba. La línea de asunto cambiaría con el tiempo (como se ve arriba), pero el código central de la máscara seguía siendo el mismo.

Malware metamórfico

El malware metamórfico es mucho más desagradable. Mientras que el malware polimórfico tiene un núcleo distinto que se puede detectar, el malware metamórfico intenta reorganizar todo su código con cada iteración. Vuelve a ensamblar la misma lógica y funcionalidad que tenía antes, pero agrega elementos como código ficticio y funciones reorganizadas para que se vea diferente de sus generaciones anteriores. Esto hace que sea mucho más difícil de identificar y detectar.

.u4ad12a7d7d2bbe17d66d516e7d25563d, .u4ad12a7d7d2bbe17d66d516e7d25563d .postImageUrl, .u4ad12a7d7d2bbe17d66d516e7d25563d .centered-text-area {min-height posición: relativa; ) } .u4ad12a7d7d2bbe17d66d516e7d25563d .clearfix: después de {contenido: “”; pantalla: mesa; Limpia los dos; } .u4ad12a7d7d2bbe17d66d516e7d25563d {pantalla: bloque; transición: color de fondo 250ms; transición de webkit: color de fondo 250ms; ancho: 100%; opacidad: 0,95; transición: opacidad 250ms; webkit-transition: opacidad 250ms; color de fondo: # 9B59B6; sombra de caja: 0 1px 2px rgba (0, 0, 0, 0.17); -moz-box-shadow: 0 1px 2px rgba (0, 0, 0, 0.17); -o-caja-sombra: 0 1px 2px rgba (0, 0, 0, 0.17); -webkit-caja-sombra: 0 1px 2px rgba (0, 0, 0, 0.17); } .u4ad12a7d7d2bbe17d66d516e7d25563d: activo, .u4ad12a7d7d2bbe17d66d516e7d25563d: hover {opacidad: 1; transición: opacidad 250ms; webkit-transition: opacidad 250ms; color de fondo: # 8E44AD; } .u4ad12a7d7d2bbe17d66d516e7d25563d .centered-text-area {ancho: 100%; posición: relativa; } .u4ad12a7d7d2bbe17d66d516e7d25563d .ctaText {borde inferior: 0 sólido #fff; color: #FFFFFF; tamaño de fuente: 16px; fuente-peso: negrita; margen: 0; relleno: 0; decoración de texto: subrayado; } .u4ad12a7d7d2bbe17d66d516e7d25563d .postTitle {color: #FFFFFF; tamaño de fuente: 16px; peso de fuente: 600; margen: 0; relleno: 0; ancho: 100%; } .u4ad12a7d7d2bbe17d66d516e7d25563d .ctaButton {color de fondo: #8E44AD!importante; color: #FFFFFF; borde: ninguno; borde-radio: 3px; sombra de caja: ninguna; tamaño de fuente: 14px; fuente-peso: negrita; altura de línea: 26px; moz-border-radio: 3px; alineación de texto: centro; texto-decoración: ninguno; sombra de texto: ninguno; ancho: 80px; altura mínima: 80px; fondo: url (https://se.moyens.net/wp-content/plugins/intelly-related-posts/assets/images/simple-arrow.png) sin repetición; posición: absoluta; derecha: 0; superior: 0; } .u4ad12a7d7d2bbe17d66d516e7d25563d: hover .ctaButton {color de fondo: # 9B59B6! importante; } .u4ad12a7d7d2bbe17d66d516e7d25563d .centered-text {display: table; altura: 80px; relleno-izquierda: 18px; superior: 0; } .u4ad12a7d7d2bbe17d66d516e7d25563d .u4ad12a7d7d2bbe17d66d516e7d25563d-content {display: table-cell; margen: 0; relleno: 0; relleno derecho: 108px; posición: relativa; alineación vertical: medio; ancho: 100%; } .u4ad12a7d7d2bbe17d66d516e7d25563d: después de {contenido: “”; bloqueo de pantalla; Limpia los dos; }

Cómo la IA afecta esto

A medida que ingresamos a un mundo en el que la IA mejora cada vez más, se libra una batalla entre los desarrolladores de malware y los programadores de seguridad. Ambos lados usan IA para mejorar su lado de la lucha y obtener una ventaja sobre sus competidores.

Con la IA a la vanguardia del malware polimórfico y metamórfico, la reestructuración del código es rápida y eficiente. Esto hace que sea más difícil detectar el malware que se propaga y evitar más antivirus.

Por supuesto, dado que las empresas de seguridad también tienen acceso a IA avanzada, la lucha va en ambos sentidos. Los desarrolladores de antivirus pueden programar la detección sobre la marcha que no depende de la detección de firmas. Al usar IA que toma decisiones lógicas sobre cómo actúa el malware, no tiene que depender de las huellas dactilares, solo necesita detectar al agente en acción y ponerlo en cuarentena.

¿Qué pueden hacer los usuarios?

Puede ser un poco aterrador escuchar sobre malware que elude la seguridad, ¡pero eso no cambia el hecho de que el mejor software antivirus es su propio sentido común! No descargue archivos dudosos, no abra correos electrónicos sospechosos ni haga clic en enlaces extraños que le envían sus amigos en las redes sociales. ¡El malware metamórfico no puede atacarte si nunca le das una oportunidad!

Morferos poderosos

Debido a que el antivirus está muy extendido en Internet, los desarrolladores de malware deben mejorar su juego para eludir la seguridad. Ahora sabe cómo cambia el malware y las amenazas que plantea.

¿Crees que el código morphing empeorará? ¿O las empresas de seguridad ganarán la guerra de la IA? Háganos saber a continuación.

Fuente de la imagen: foto de wiki de ciberdelincuencia