– Los piratas informáticos finalmente comenzaron a propagar el ransomware DearCry en los sistemas de las víctimas después de ingresar con éxito a los servidores de Microsoft Exchange que aún no habían recibido el parche y la solución. Así lo reveló la propia Microsoft hace unos días.

“Microsoft ha descubierto un ataque de virus ransomware que ataca a los clientes. El ransomware controlado por el hacker se aprovechó de una vulnerabilidad en el servicio de Microsoft Exchange para explotar a nuestros clientes”, dijo el director de seguridad de Microsoft, Phillip Misner.

La información de Microsoft llega menos de dos horas después de que BleepingComputer informara que los atacantes estaban explotando el último exploit ProxyLogin Zero Day en los servidores de Microsoft Exchange para infiltrarse en el ransomware DearCry.

Según la inteligencia de seguridad de Microsoft, ahora se dice que los usuarios de Microsoft Defender que han recibido actualizaciones automáticas están protegidos contra este ransomware, sin tener que tomar ninguna otra acción.

“Hemos detectado y bloqueado un nuevo tipo de ransomware utilizado tras un ataque a los servidores de Microsoft Exchange que no se ha reparado ni parcheado. Microsoft proporciona protección contra un ataque llamado DearCry”, se lee en un tuit publicado por la cuenta de inteligencia de seguridad de Microsoft.

Microsoft también instó a sus clientes a realizar actualizaciones de inmediato para parchear y reparar las fallas de seguridad en sus servidores de servicio de Exchange. Se sabe, al menos todavía hay 80 mil servidores antiguos que no tienen ni pueden aplicar directamente las últimas actualizaciones de seguridad de Microsoft.

El ataque de ransomware DearCry se reveló por primera vez al público poco antes de que Microsoft hiciera su declaración oficial. Michael Gillespie, propietario del sitio ID-Ransomware, fue el primero en descubrir este nuevo tipo de ransomware.

“El sitio de ID-Ransomware de repente recibió una gran cantidad de archivos de envío con la extensión .CRYPT y la etiqueta de archivo DEARCRY, que provenían de direcciones IP de Exchange Server en Estados Unidos, Canadá y Australia”, dijo Gillespie.

Cuando se abre, este ransomware DearCry intentará eliminar un servicio de Windows llamado msupdate, que no parece ser un servicio oficial de Windows. Una de las víctimas de este ataque de ransomware dijo que le pidieron un rescate de USD 16 mil.

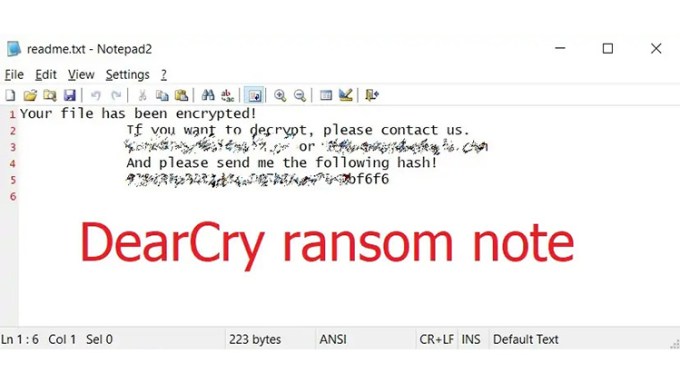

Nota de rescate del ransomware DearCry

Cuando el ransomware logra encriptar la computadora de la víctima, DearCry creará una nota de rescate llamada readme.txt, que contiene dos direcciones de correo electrónico como la dirección para la entrega del rescate. Hasta ahora, no se conoce ninguna debilidad de DearCry que las víctimas puedan usar para recuperar sus archivos sin tener que pagar un rescate.