Cuando te viene a la mente la palabra “privacidad”, probablemente estés pensando en navegar por Internet a través de un proxy o VPN. Cualquiera que haya probado los dos sabe que los proxies gratuitos (e incluso algunos con acceso pago) funcionan a paso de tortuga y las VPN, aunque más rápidas, tienden a estar centralizadas en un solo dispositivo. Los proxies y muchas VPN también suelen mantener registros del tráfico que pasa a través de ellos.

Entre estas dos opciones, hay un héroe anónimo que presenta la mayoría de los beneficios de una VPN sin la velocidad de melaza del antiguo servidor proxy: el enrutamiento Onion, también conocido como OR. Echamos un vistazo a lo que es la mentira podrida, cómo puede beneficiarlo e incluso analizamos una herramienta especial que puede conectarlo a la red TOR con solo unos pocos clics.

¿Qué es O?

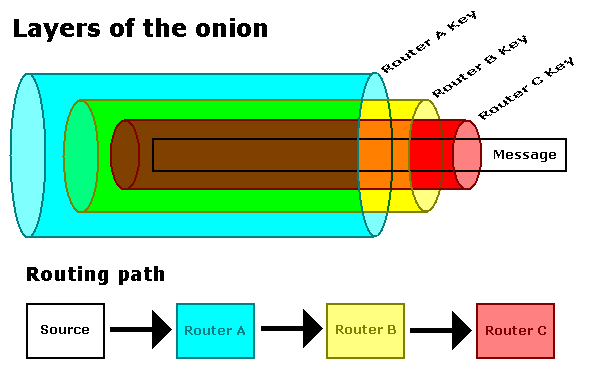

El enrutamiento cebolla, como sugiere su nombre, es un método de comunicación anónima a través de Internet que involucra una cadena de “nodos” que reenvían sus mensajes y finalmente llegan a un punto final. Cuando te conectas a un nodo, todo lo que envías a tu computadora se cifra y descifra en el “nodo de salida”.

El nodo de salida es el último nodo que alcanza su mensaje antes de enviarlo directamente a su destino. Esto distingue el registro de un proxy estándar, ya que es muy difícil rastrear mensajes con tantas computadoras diferentes involucradas. Además, ningún nodo individual puede descifrar su mensaje excepto el nodo de salida.

Nota: Tor (The Onion Router) es una famosa implementación de software de OR. Tor Browser no es OR pero usa su protocolo. Cuando escucha a alguien hablar sobre “usar Tor”, a menudo se refiere al uso del Navegador Tor en lugar de usar el enrutamiento legal en otras aplicaciones.

Un escenario OR simple

Examinemos una transferencia de datos desde su computadora al nodo de salida. Debería verse algo como esto:

Su computadora encripta el mensaje a través del cliente OR. Su computadora envía el mensaje encriptado a un nodo. Llamémoslo N1. N1 está conectado a N2. N1 agrega su propia capa de cifrado y envía el mensaje a N2. N2 está conectado a N3. Agrega otra capa de cifrado y envía el mensaje. Esto continúa hasta que el mensaje llega al nodo de salida (EN). ES descifra el mensaje y lo reenvía al destino. El destino cree que el mensaje se origina en UNO, no en ninguno de los otros nodos y no en su computadora. El destino envía una respuesta a EN. EN cifra el mensaje y lo reenvía a la cadena de nodos y finalmente llega a su computadora para su descifrado. Su computadora descifra el mensaje y lo muestra. La comunicación siempre tiene lugar desde el destino hasta EN, pero nadie sabe que existes excepto N1. .u0a654f0072234005f1c3aba28a280f3c, .u0a654f0072234005f1c3aba28a280f3c .postImageUrl, .u0a654f0072234005f1c3aba28a280f3c .centered-text-area {min-height: 80p; posición: relativa; ) } .u0a654f0072234005f1c3aba28a280f3c .clearfix: después de {contenido: “”; pantalla: mesa; Limpia los dos; } .u0a654f0072234005f1c3aba28a280f3c {pantalla: bloque; transición: color de fondo 250ms; transición de webkit: color de fondo 250ms; ancho: 100%; opacidad: 0,95; transición: opacidad 250ms; webkit-transition: opacidad 250ms; color de fondo: # 9B59B6; sombra de caja: 0 1px 2px rgba (0, 0, 0, 0.17); -moz-box-shadow: 0 1px 2px rgba (0, 0, 0, 0.17); -o-caja-sombra: 0 1px 2px rgba (0, 0, 0, 0.17); -webkit-caja-sombra: 0 1px 2px rgba (0, 0, 0, 0.17); } .u0a654f0072234005f1c3aba28a280f3c: activo, .u0a654f0072234005f1c3aba28a280f3c: hover {opacidad: 1; transición: opacidad 250ms; webkit-transition: opacidad 250ms; color de fondo: # 8E44AD; } .u0a654f0072234005f1c3aba28a280f3c .centered-text-area {ancho: 100%; posición: relativa; } .u0a654f0072234005f1c3aba28a280f3c .ctaText {borde inferior: 0 sólido #fff; color: #FFFFFF; tamaño de fuente: 16px; fuente-peso: negrita; margen: 0; relleno: 0; decoración de texto: subrayado; } .u0a654f0072234005f1c3aba28a280f3c .postTitle {color: #FFFFFF; tamaño de fuente: 16px; peso de fuente: 600; margen: 0; relleno: 0; ancho: 100%; } .u0a654f0072234005f1c3aba28a280f3c .ctaButton {color de fondo: # 8E44AD! importante; color: #FFFFFF; borde: ninguno; borde-radio: 3px; sombra de caja: ninguna; tamaño de fuente: 14px; fuente-peso: negrita; altura de línea: 26px; moz-border-radio: 3px; alineación de texto: centro; texto-decoración: ninguno; sombra de texto: ninguno; ancho: 80px; altura mínima: 80px; fondo: url (https://se.moyens.net/wp-content/plugins/intelly-related-posts/assets/images/simple-arrow.png) sin repetición; posición: absoluta; derecha: 0; superior: 0; } .u0a654f0072234005f1c3aba28a280f3c: hover .ctaButton {color de fondo: # 9B59B6! importante; } .u0a654f0072234005f1c3aba28a280f3c .centered-text {pantalla: tabla; altura: 80px; relleno-izquierda: 18px; superior: 0; } .u0a654f0072234005f1c3aba28a280f3c .u0a654f0072234005f1c3aba28a280f3c-content {display: table-cell; margen: 0; relleno: 0; relleno derecho: 108px; posición: relativa; alineación vertical: medio; ancho: 100%; } .u0a654f0072234005f1c3aba28a280f3c: después de {contenido: “”; bloqueo de pantalla; Limpia los dos; }

En la ruta de retorno, cada capa de cifrado es “escalada” por cada nodo sucesivo.

La ventaja adicional que esto brinda sobre VPN y proxies remotos es que principalmente participa en una “conversación” con el servidor con varias capas de separación en lugar de una. Si bien algunas VPN de renombre como NordVPN adoptan un concepto similar a través de funciones como “VPN dual” o “salto múltiple”, estos servicios son manejados por entidades con fines de lucro que deben cobrarle una suscripción para que puedan mantener sus máquinas que brindan la rutas

O darle todo esto gratis porque las personas que “ejecutan el servicio” a menudo son personas privadas que “prestan” sus máquinas a la red, al igual que Bittorrent prospera gracias a las personas que usan sus máquinas para “sembrar” datos a otros que quieren para cargarlo.

Nuestra prueba de OR frente al agente SOCKS5 libre

Si bien la gente puede especular que OR es más lento debido a las rutas más largas que deben tomar los paquetes, parece que OR es significativamente más rápido que la mayoría de los servidores proxy SOCKS5 disponibles gratuitamente. La mayoría de los servidores proxy funcionan a menos de 1 megabit por segundo. Compare eso con los 5 a 6 megabits por segundo en promedio que OR generalmente entrega de nuestras propias pruebas personales de la red.

Las carreteras más rápidas provienen en su mayoría de las regiones ultraperiféricas del mismo país, pero esto no es necesariamente una regla. Por ejemplo, usando un punto final de EE. UU. en una computadora en Rumania, pude descargar a 2 megabits por segundo. Notará un salto en la velocidad y la confiabilidad cuando use nodos OR. Sin embargo, no puedo garantizar su confiabilidad frente a un proxy comercial. Solo comparamos OR con proxies gratuitos que suelen albergar muchas conexiones a la vez.

Uso correcto de OR

Casi todo lo que normalmente hace en “clearnet”, un término utilizado por los usuarios de la web oscura para describir los sitios web que normalmente puede visitar fuera de la red de cebolla, también puede hacerlo con OR. Simplemente no espere transmitir Netflix o YouTube con mucha consistencia. A medida que la red se acerca al tráfico máximo, puede esperar que las cosas disminuyan considerablemente.

O frente a VPN

La red OR y los servicios que brindan los servicios de VPN son similares en muchos aspectos. Ambos intentan anonimizar al usuario y ambos intentan separar la web para el usuario de una forma u otra (por ejemplo, empresas que utilizan servidores VPN privados para mantener las transferencias de datos entre empleados en ubicaciones remotas dentro de un determinado enclave).

Sin embargo, hay algunas áreas donde las VPN son superiores y OR simplemente no pueden ponerse al día. Entre estos está la mayor oportunidad de tener un servicio confiable. Los servicios de VPN pagados tienen un gran interés en mantener a sus clientes lo suficientemente felices como para permanecer dentro de las burbujas de su servidor. Debido a que OR depende de que las personas brinden voluntariamente su ancho de banda, a menudo experimentará cuellos de botella en el ancho de banda cuando navegue por la web con este protocolo que de otro modo no encontraría con una VPN.

.ua1e954e7ed9fdbab5feb47f522a9798a, .ua1e954e7ed9fdbab5feb47f522a9798a .postImageUrl, .ua1e954e7ed9fdbab5feb47f522a9798a .centered-text-area {min-height posición: relativa; } .ua1e954e7ed9fdbab5feb47f522a9798a, .ua1e954e7ed9fdbab5feb47f522a9798a: pasar el cursor, .ua1e954e7ed9fdbab5feb47f522a9798a: visitado, .ua1e954e7febf7a5f5; } .ua1e954e7ed9fdbab5feb47f522a9798a .clearfix: después de {contenido: “”; pantalla: mesa; Limpia los dos; } .ua1e954e7ed9fdbab5feb47f522a9798a {pantalla: bloque; transición: color de fondo 250ms; transición de webkit: color de fondo 250ms; ancho: 100%; opacidad: 0,95; transición: opacidad 250ms; webkit-transition: opacidad 250ms; color de fondo: # 9B59B6; sombra de caja: 0 1px 2px rgba (0, 0, 0, 0.17); -moz-box-shadow: 0 1px 2px rgba (0, 0, 0, 0.17); -o-caja-sombra: 0 1px 2px rgba (0, 0, 0, 0.17); -webkit-caja-sombra: 0 1px 2px rgba (0, 0, 0, 0.17); } .ua1e954e7ed9fdbab5feb47f522a9798a: activo, .ua1e954e7ed9fdbab5feb47f522a9798a: hover {opacidad: 1; transición: opacidad 250ms; webkit-transition: opacidad 250ms; color de fondo: # 8E44AD; } .ua1e954e7ed9fdbab5feb47f522a9798a .centered-text-area {ancho: 100%; posición: relativa; } .ua1e954e7ed9fdbab5feb47f522a9798a .ctaText {borde inferior: 0 sólido #fff; color: #FFFFFF; tamaño de fuente: 16px; fuente-peso: negrita; margen: 0; relleno: 0; decoración de texto: subrayado; } .ua1e954e7ed9fdbab5feb47f522a9798a .postTitle {color: #FFFFFF; tamaño de fuente: 16px; peso de fuente: 600; margen: 0; relleno: 0; ancho: 100%; } .ua1e954e7ed9fdbab5feb47f522a9798a .ctaButton {color de fondo: # 8E44AD! importante; color: #FFFFFF; borde: ninguno; borde-radio: 3px; sombra de caja: ninguna; tamaño de fuente: 14px; fuente-peso: negrita; altura de línea: 26px; moz-border-radio: 3px; alineación de texto: centro; texto-decoración: ninguno; sombra de texto: ninguno; ancho: 80px; altura mínima: 80px; fondo: url (https://se.moyens.net/wp-content/plugins/intelly-related-posts/assets/images/simple-arrow.png) sin repetición; posición: absoluta; derecha: 0; superior: 0; } .ua1e954e7ed9fdbab5feb47f522a9798a: hover .ctaButton {color de fondo: # 9B59B6! importante; } .ua1e954e7ed9fdbab5feb47f522a9798a .centered-text {pantalla: tabla; altura: 80px; relleno-izquierda: 18px; superior: 0; } .ua1e954e7ed9fdbab5feb47f522a9798a .ua1e954e7ed9fdbab5feb47f522a9798a-content {display: table-cell; margen: 0; relleno: 0; relleno derecho: 108px; posición: relativa; alineación vertical: medio; ancho: 100%; } .ua1e954e7ed9fdbab5feb47f522a9798a: después de {contenido: “”; bloqueo de pantalla; Limpia los dos; }

O clientes

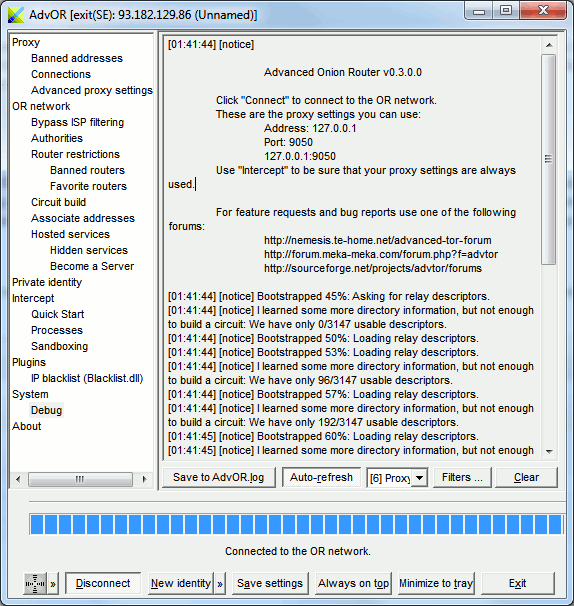

En Windows, quizás el cliente más poderoso que puede usar es ADVOR (también conocido como “AdvTOR”).

Su nombre es la abreviatura de Advanced Onion Router. Este software no solo le permite conectarse impecablemente a la red del quirófano con un rápido clic del mouse, sino que también funciona muy bien desde el primer momento, eliminando la necesidad de configurar mucho.

Puede abrir el programa y configurar “127.0.0.1:9050” como proxy para cualquier programa que desee utilizar. Además, AdvOR tiene la capacidad de conectarse a aplicaciones que no le permiten configurar un proxy. Muy estable y muy robusto, AdvOR tiene todo lo que necesitas para navegar en Internet de forma privada sin tener que revelarte.

Para Linux, hay muchos programas de software. Puede leer nuestra guía aquí sobre cómo instalar y usar TOR en Linux.

¡Déjanos saber de ti!

Si tiene un cliente de quirófano increíble del que cree que otros aquí realmente pueden beneficiarse, deje un comentario a continuación. No dude en comentar si tiene preguntas sobre AdvOR. Lo discutiremos más en artículos posteriores.