Comprender los caballos de Troya

Comprender el caballo de Troya es un tipo de virus que se conoce mejor como troyano. Al igual que los virus en general y los gusanos, este troyano también es destructivo para las computadoras que son atacadas y, por supuesto, daña a los usuarios. La forma física de este troyano es como el software en general, parece normal pero cuando se activa causará daño inmediato a su sistema o red informática.

El comienzo de dar el nombre de Caballo de Troya a este tipo de virus es una referencia a la historia cuando los hechos de la caída de la fortaleza del reino de Troya nunca fueron inexpugnables.

Pero una vez, los guerreros espartanos usaron la estrategia de infiltrarse en una gran estatua de un caballo, y cuando entraron en la ciudad por la noche, salieron y se movieron para que poco después cayera el reino troyano. Este virus Trojan Horse también aplica el concepto de tal ataque.

El impacto y los peligros de un caballo de Troya

A diferencia de los virus que aparecen inmediatamente como archivos artificiales con extensiones extrañas, la existencia de un Caballo de Troya es como un sigilo porque se mueve en silencio. Por lo general, los troyanos son creados por alguien de lejos (Atacante) en forma de programa como en general (con la extensión .EXE o .COM), pero al instalarse, comenzará un nuevo movimiento. El movimiento de este troyano también se puede controlar de forma remota para determinados fines.

El objetivo del atacante que crea este caballo de Troya suele ser robar datos importantes de otros usuarios, como contraseñas, información, datos de tarjetas de crédito y otros. Además, los troyanos también pueden causar daños al eliminar archivos aleatorios de su computadora.

Antes de ser infiltrado, un cracker o atacante primero ingresa a un sistema (generalmente Internet) y luego ingresa a un archivo con una fuente poco clara. Los usuarios menos observadores pueden simplemente descargar el programa e instalarlo. Cuando la condición de la computadora no está protegida, el troyano fácilmente moverá y explotará datos o sistemas en la computadora que ocupa.

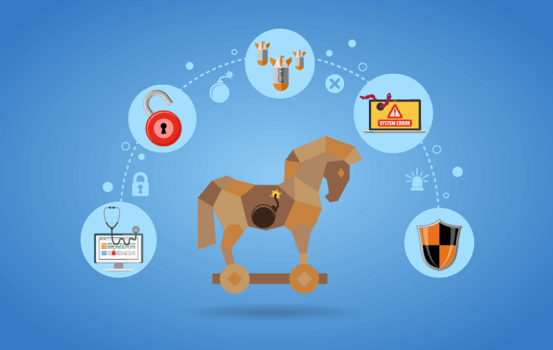

Tipos de caballo de Troya

Existen varios tipos de Caballos de Troya si se distingue cómo funciona su destrucción y el impacto que provocarán. La revisión completa está a continuación:

1. RAT (troyano de acceso remoto)

El primero es el troyano de acceso remoto o comúnmente abreviado como RAT. Este tipo de caballo de Troya les da a los atacantes acceso al control total de la computadora comprometida. Por lo general, RAT está oculto en pequeños programas o juegos, por lo que no levanta sospechas en absoluto.

2. Troyano de envío de datos

Este tipo de troyano también tiene un impacto negativo, concretamente en la forma de recuperación de datos importantes como datos de cuentas, contraseñas, archivos, números de tarjetas de crédito y otros. La recuperación de datos se puede realizar buscando en toda la computadora o con un registrador de teclas, es decir, registrando los botones que presiona y luego enviándolos a los piratas informáticos o a los creadores del troyano de envío de datos.

3. Troyano destructivo

Por el nombre, está bastante claro que este troyano tiene la capacidad de dañar. Este troyano destructivo fue creado para destruir y borrar archivos en computadoras que han sido comprometidas. Además, los antivirus suelen ser incapaces de detectar la presencia de este tipo de troyanos, por lo que se consideran muy inconvenientes.

4. Troyano proxy

Este tipo de troyano está específicamente diseñado para infiltrarse en una computadora y luego convertirla en un servidor proxy. Una vez que esto suceda, la seguridad será vulnerable y brindará oportunidades para que los atacantes exploten su computadora. Y la peor parte es cuando otra red está siendo atacada pero está usando su sistema.

5. Troyano desactivador de software de seguridad

Este tipo de troyano no suele enviarse solo sino con otros virus debido a su carácter de soporte. Su nombre es Security Software Disabler Trojan, y generalmente se asigna para destruir la seguridad en la computadora (antivirus, firewall, etc.) sin el conocimiento del usuario.

6. Troyano DoS (troyano de denegación de servicio)

DoS Trojan o Denial of Service Trojan se enfoca más en el daño a las redes informáticas al inundar el tráfico para que se caiga. Los nombres de los troyanos DoS como Teardrop y Ping of Death suelen explotar las limitaciones del protocolo IP en los ordenadores en general.

Cómo prevenir el virus del caballo de Troya

La existencia de los caballos de Troya a menudo se subestima, a pesar de que los efectos causados por los troyanos no solo son destructivos, sino que también brindan una forma para que los creadores o los piratas informáticos puedan explotar e incluso tomar sus datos. Al conocer los tipos de Caballos de Troya y los impactos que se producen, se necesita una prevención para hacer frente a la entrada de Caballos de Troya o al menos minimizar el impacto que producen.

Lo más importante, por supuesto, es que debe tener un software antivirus y siempre actualizado para que las funciones proporcionadas se puedan maximizar. Active también el Firewall predeterminado del sistema operativo o incluso un Firewall externo para agregar seguridad a su computadora.

También reduzca el hábito de descargar software pirateado porque los piratas informáticos a menudo se infiltran en los caballos de Troya sin que lo sepamos de antemano. La detección de troyanos también se puede realizar comprobando el puerto de escucha utilizando ciertas utilidades como Netstat. Esto se debe a que muchos troyanos funcionan en segundo plano como un servicio del sistema.

Cuando vea irregularidades en su computadora, como una función que no funciona o datos que desaparecen repentinamente, realice inmediatamente un escaneo en el software antivirus. Y si sigue sin funcionar, el último paso es reinstalar el sistema operativo antes de que el daño empeore.

Esa es la comprensión del caballo de Troya y sus peligros, tipos y formas de prevenirlo. ¡Ojalá sea útil y fácil de entender!